分析

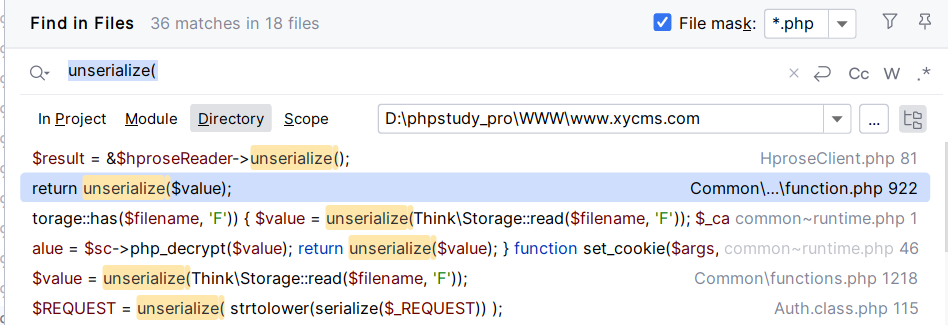

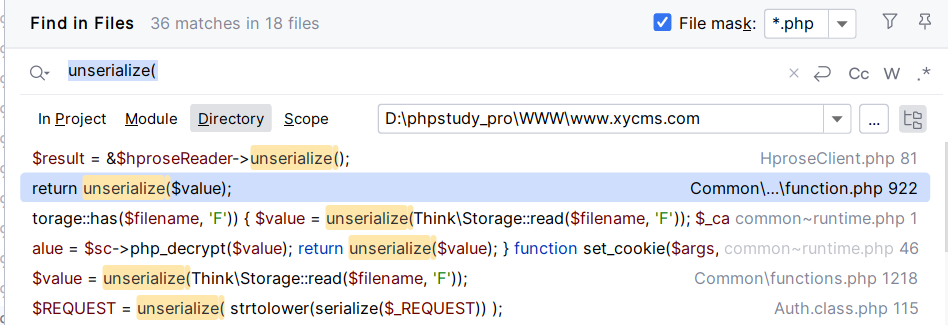

先搜索unserialize(

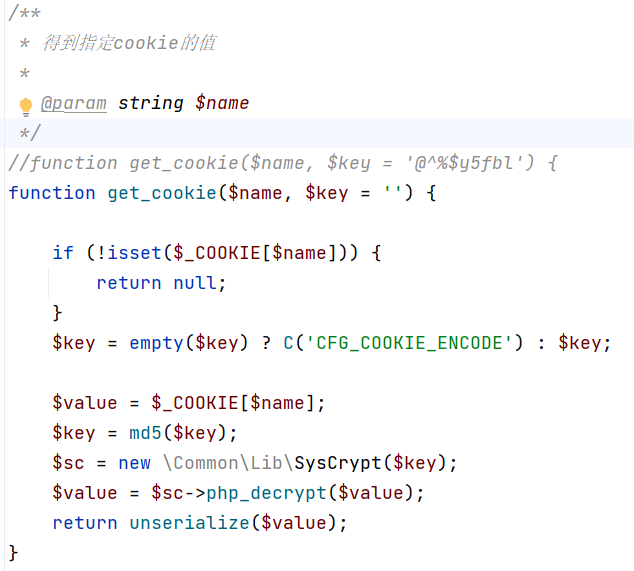

直接找/App/Common/Common/function.php

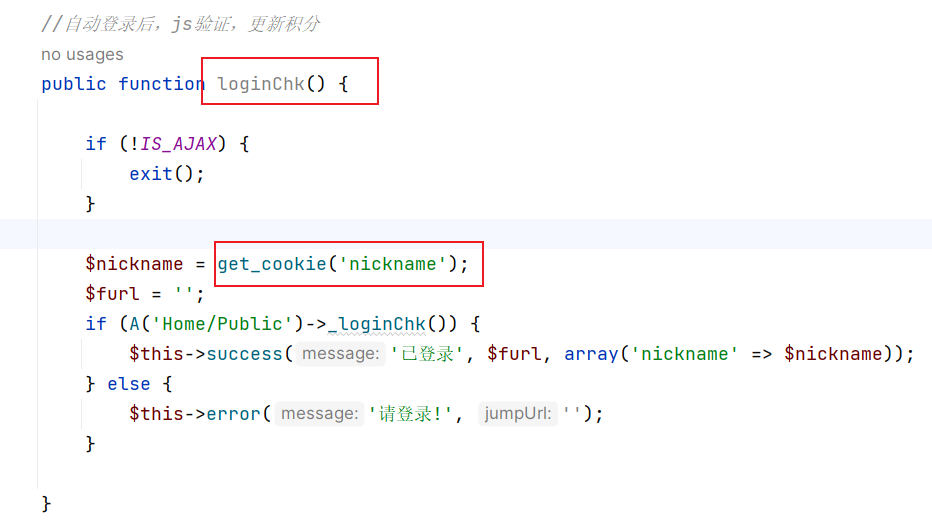

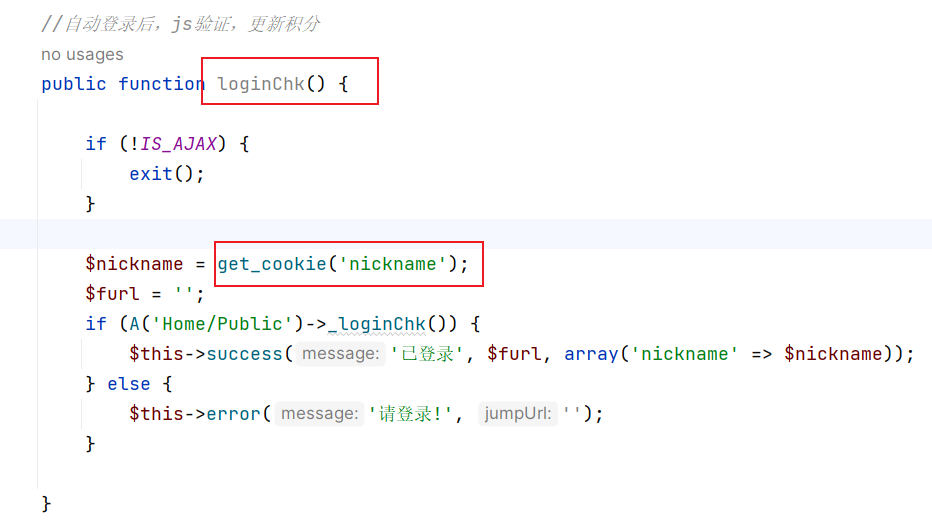

找一下usages,找到个loginChk,看起来像是登录验证。

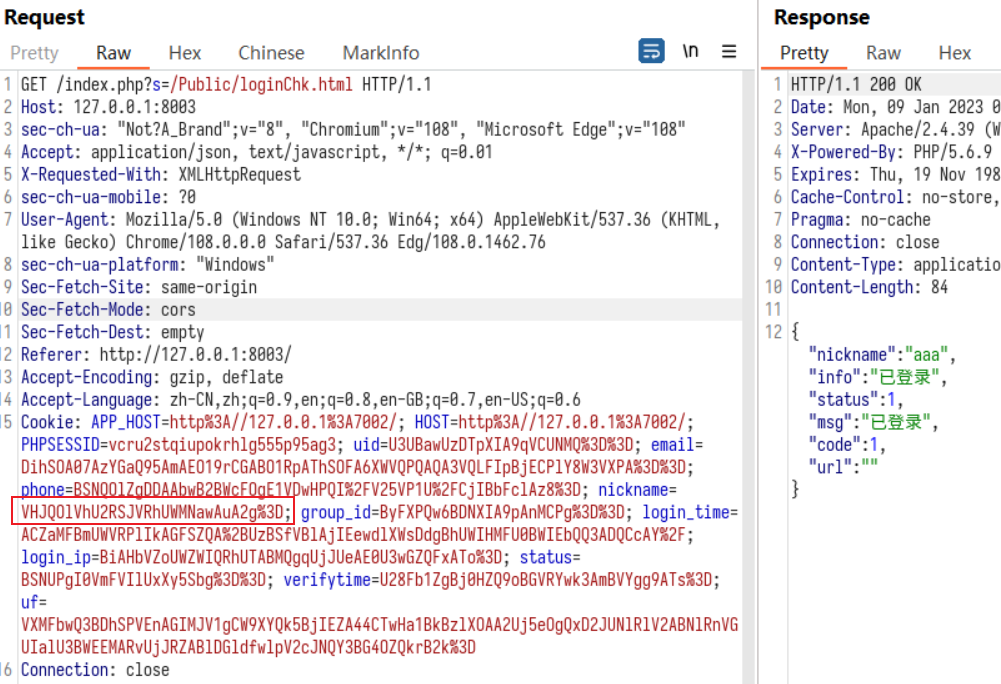

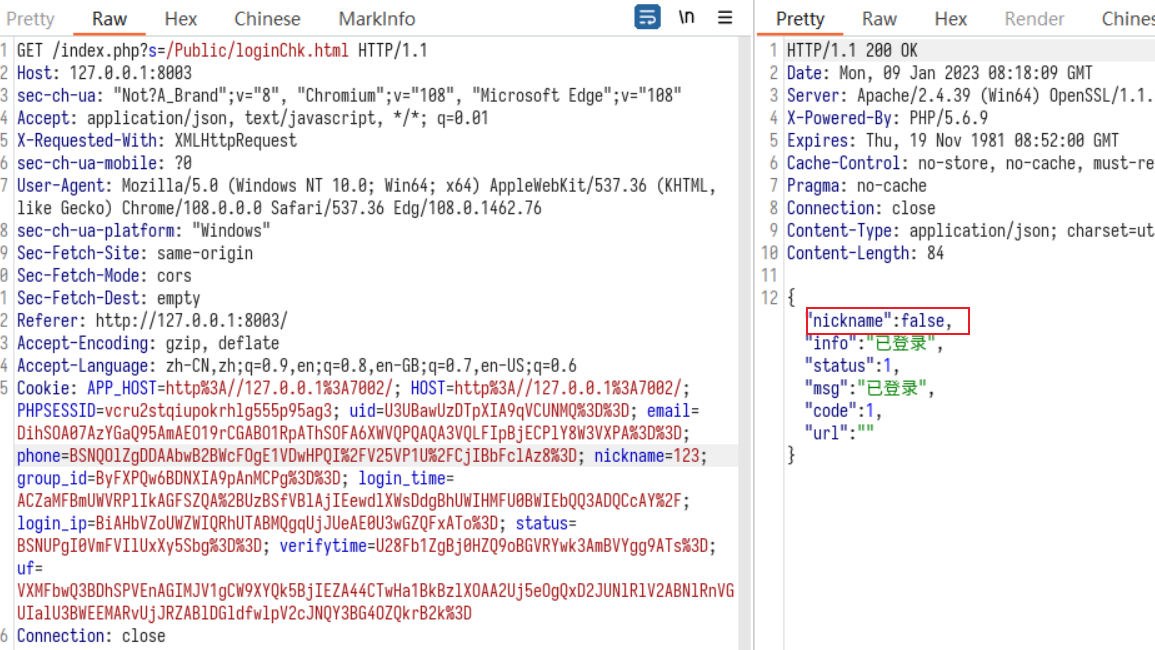

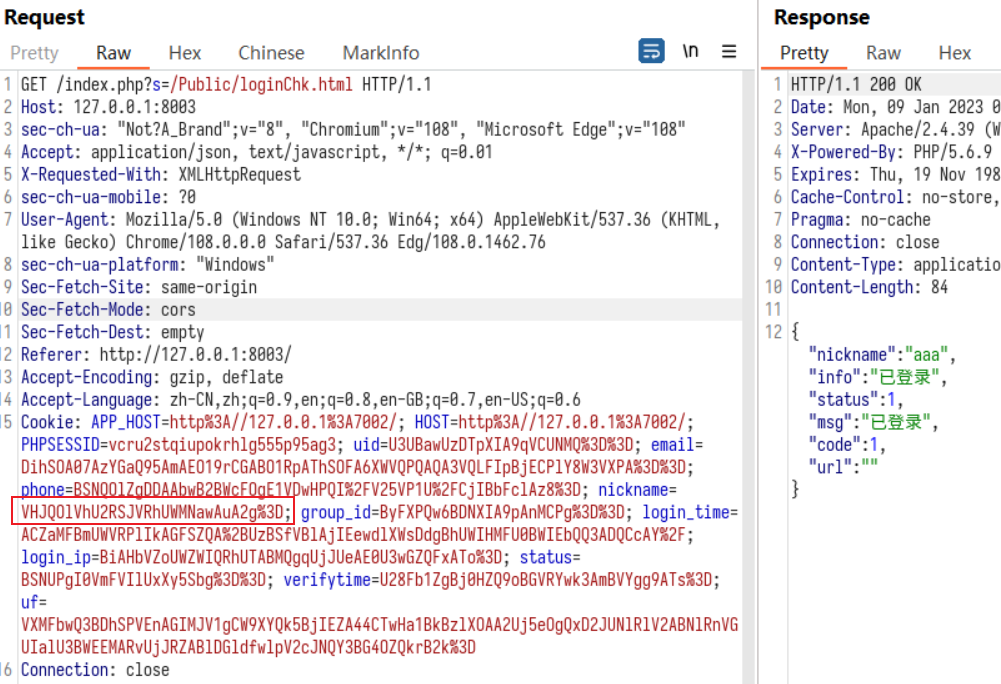

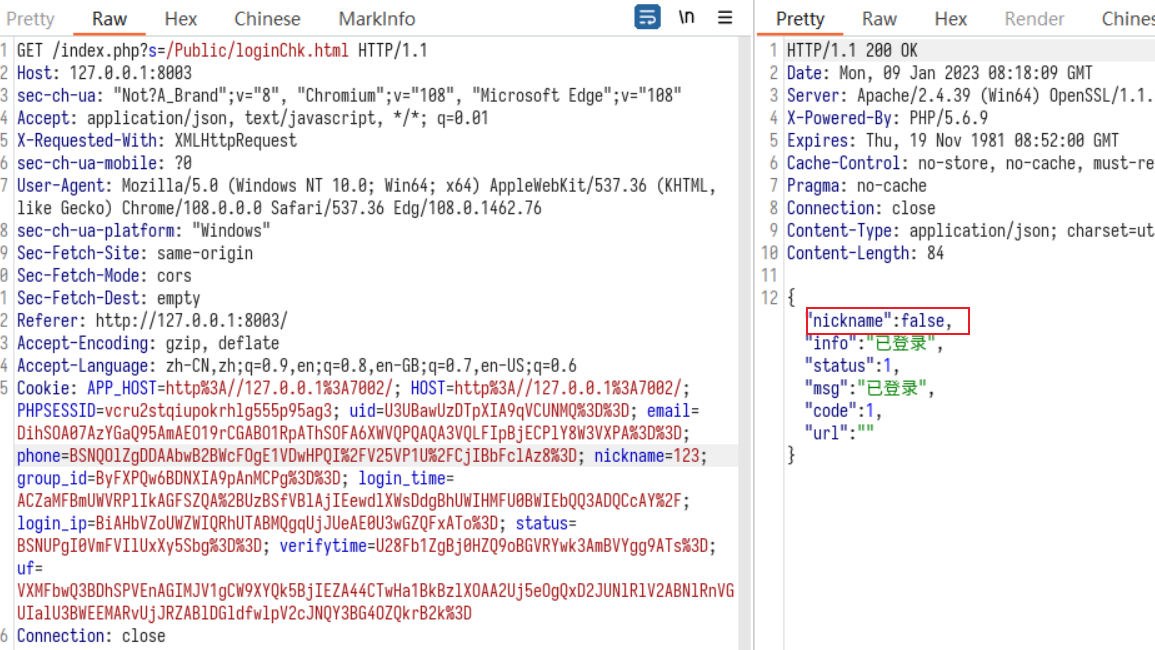

正好抓包也发现类似的登录验证请求。

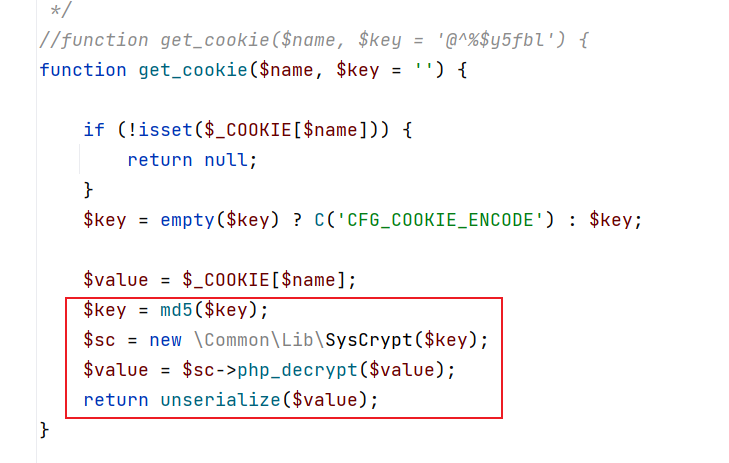

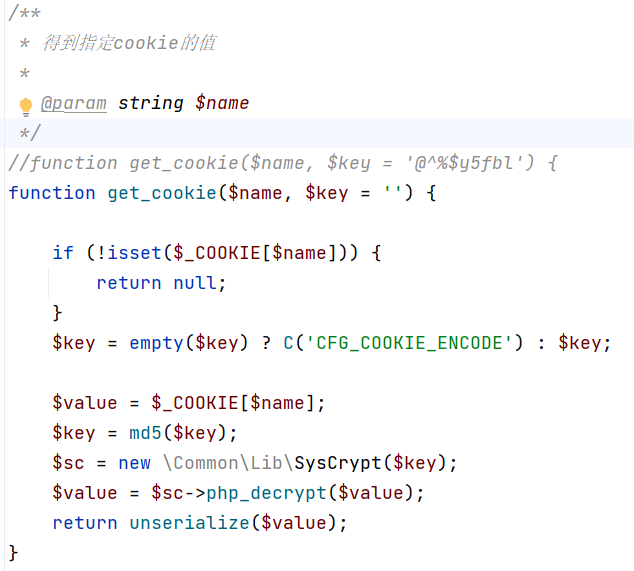

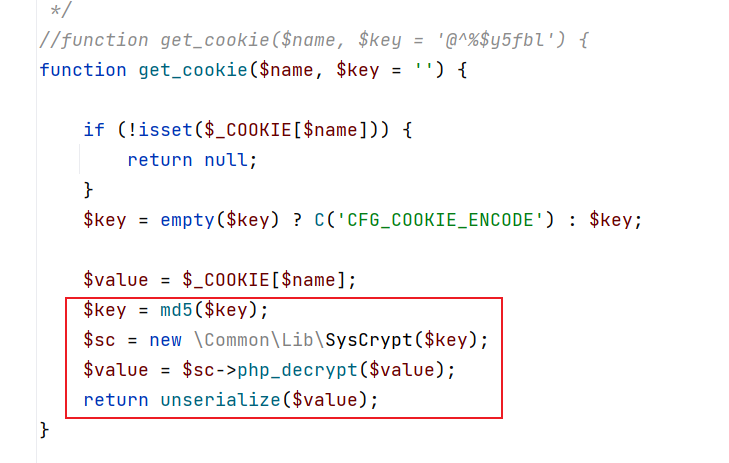

找到位置后,接下来就是尝试把该编码算法扒出来。

主要就是这里,进行md5->SysCrypt的php_decrypt->unserialize

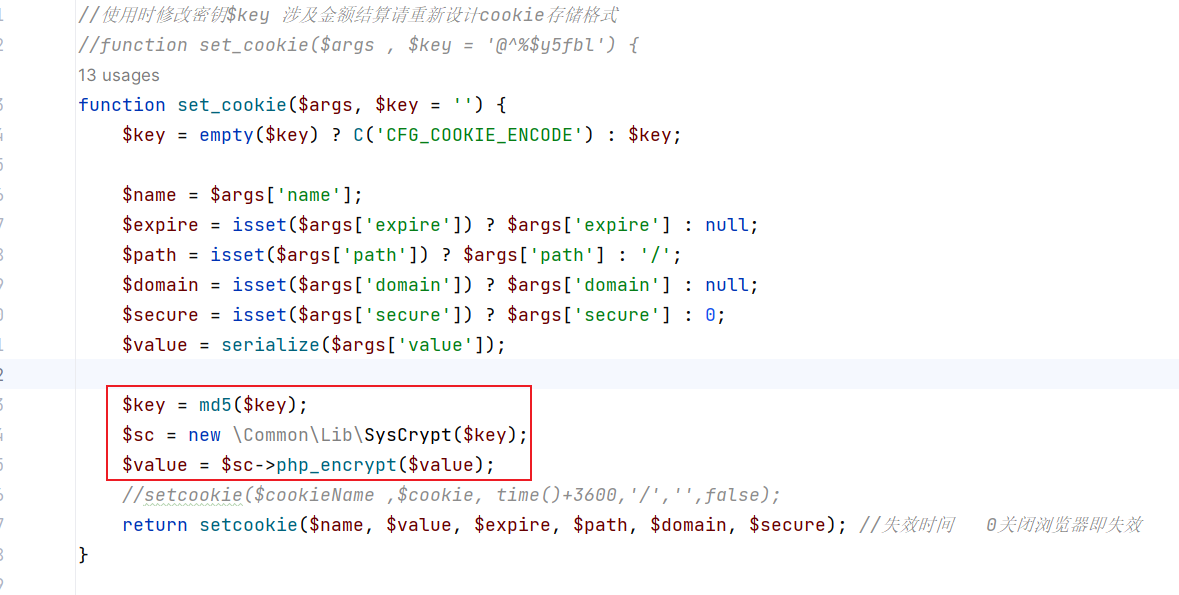

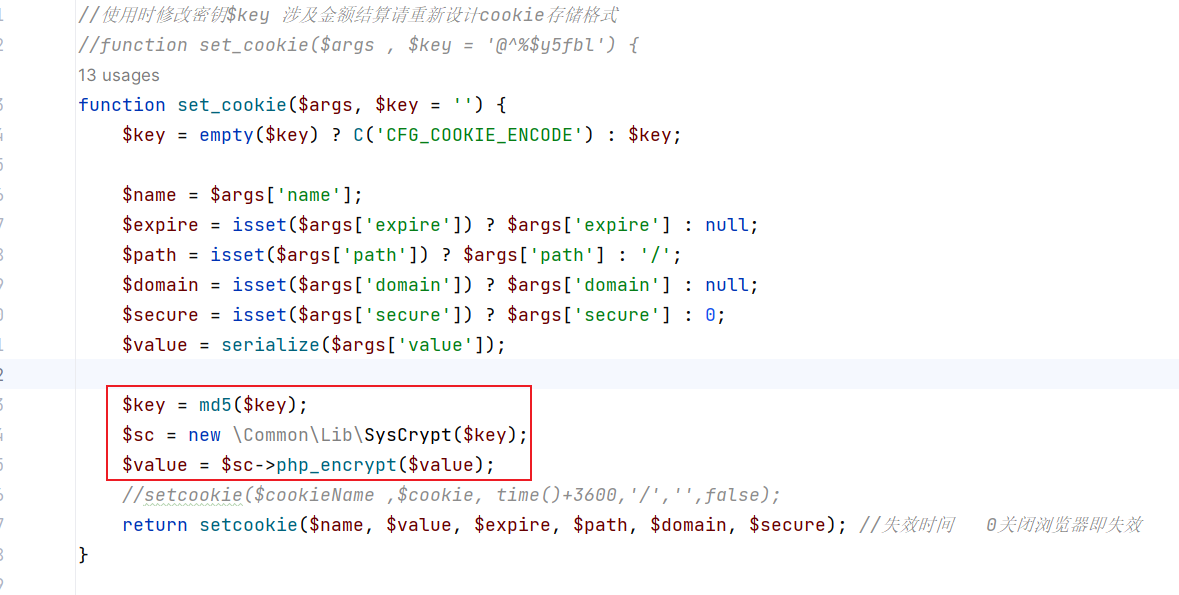

有get_cookie,自然还有set_cookie

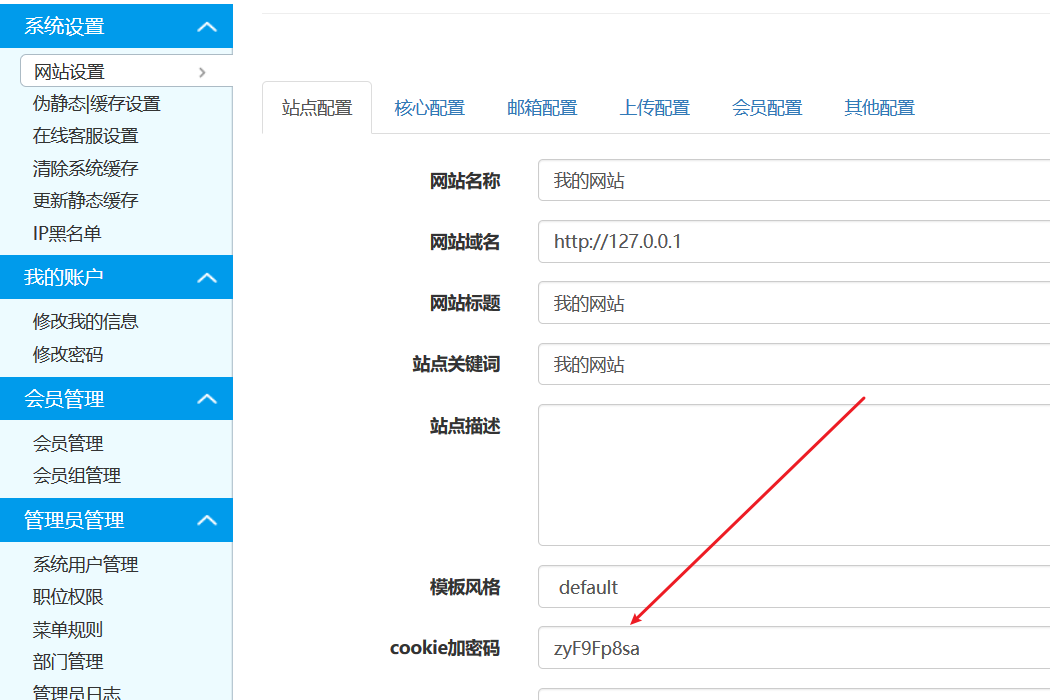

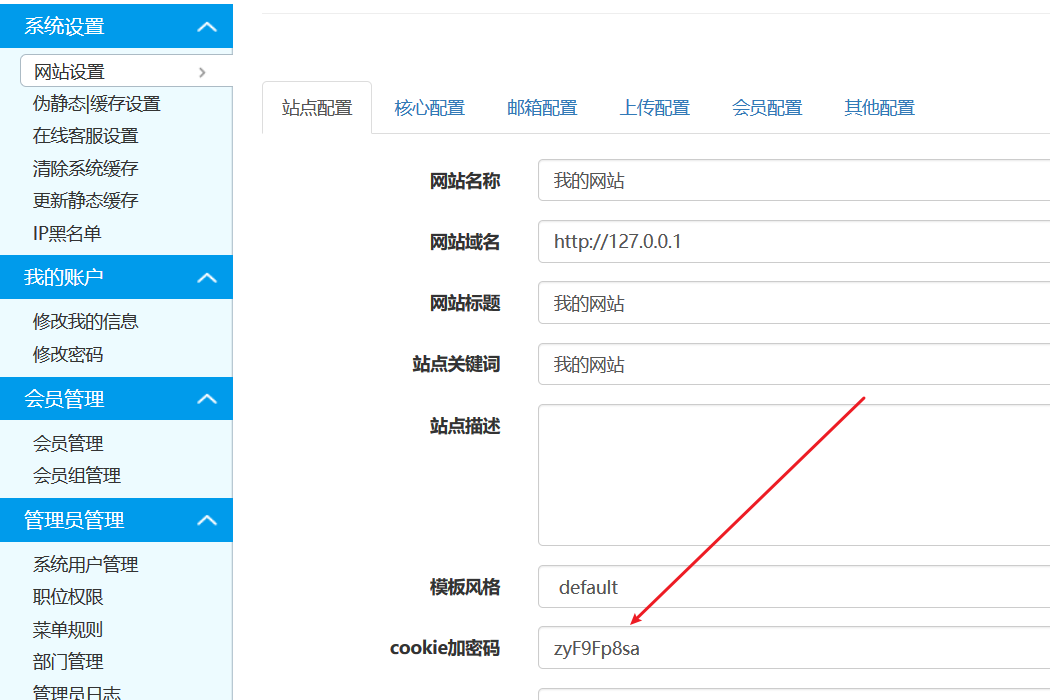

其中CFG_COOKIE_ENCODE在后台

先搜索unserialize(

直接找/App/Common/Common/function.php

找一下usages,找到个loginChk,看起来像是登录验证。

正好抓包也发现类似的登录验证请求。

找到位置后,接下来就是尝试把该编码算法扒出来。

主要就是这里,进行md5->SysCrypt的php_decrypt->unserialize

有get_cookie,自然还有set_cookie

其中CFG_COOKIE_ENCODE在后台

Thinkphp3.2.3&xyhcms 反序列化漏洞分析

Thinkphp3.2.3&xyhcms 反序列化漏洞分析

Nmap抓包分析与绕过Windows防火墙扫内网存活主机

Nmap抓包分析与绕过Windows防火墙扫内网存活主机