前言

关键字:[其实是密码题|AES]

题解

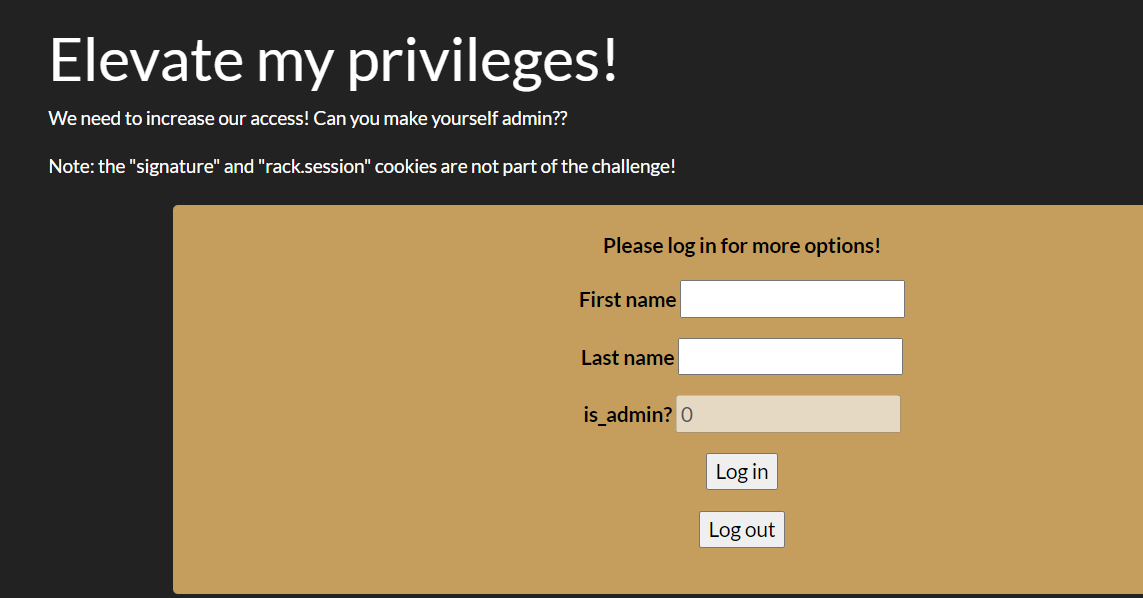

把is_admin的值改为1再登录,循循善诱的提示,感觉很不错呀。

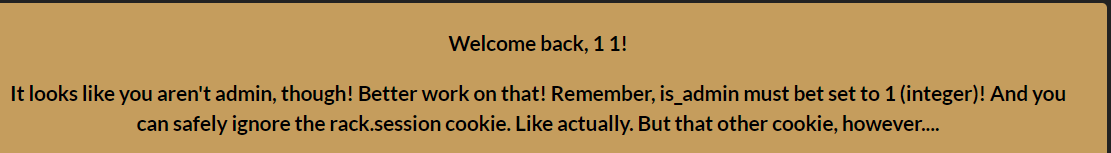

可见还有user

那接下来思路很明确,就是构造cookie。

但是这cookie解不掉啊!!

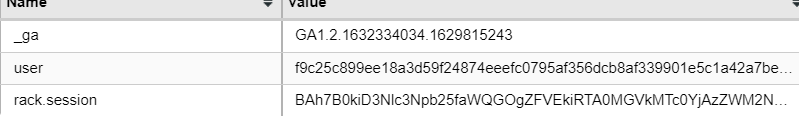

f9c25c899ee18a3d59f24874eeefc0795af356dcb8af339901e5c1a42a7be3c2e3683292819ebe0c9fb44dc937807a5a目录也都扫完了,没扫出什么。

百度搜了搜,原来是AES的ECB加密

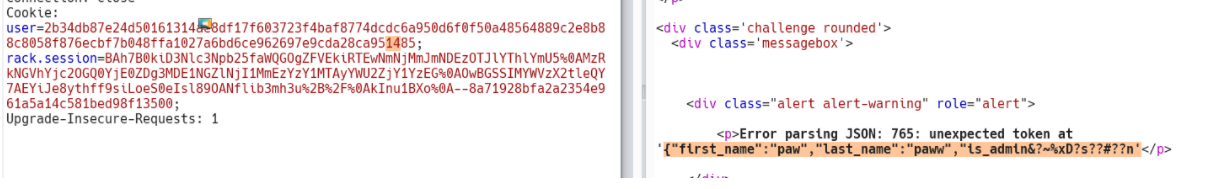

随便改了个字符,报错

要是运气好,能爆出这样的错

这样就可以猜测出原字符串的json格式

{"first_name":"paw","last_name":"paww","is_admin":0}怪,网上的wp一会ecb一会cbc,把我整不会了。

AES知识

在AES算法中,分组长度为128位=16字节

于是将字符串分为五组

{"first_name":"A

1.00000000000000

","last_name":"x

xxx","is_admin":

0}这样cookie就为

d47dc0d4e4e22731cc4f2b80b29f5e62d31c4db0fb75e4418d8b0dd8b28a57e6d22c55bf392d2519b39137f1bf97efa7a7bfdf5d0f47f4515e97cf003fc62b09d65a2c2a3358ea236b383b46a9d41161d47dc0d4e4e22731cc4f2b80b29f5e62

d31c4db0fb75e4418d8b0dd8b28a57e6

d22c55bf392d2519b39137f1bf97efa7

a7bfdf5d0f47f4515e97cf003fc62b09

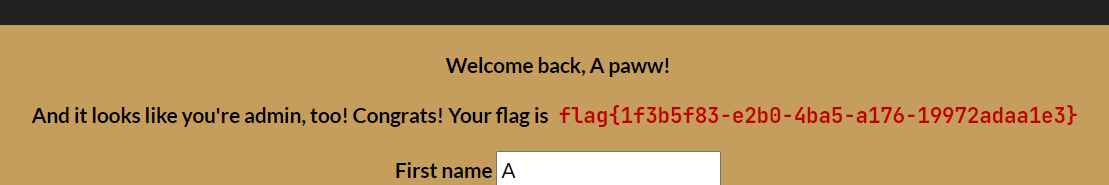

d65a2c2a3358ea236b383b46a9d41161然后将第2组移到第5组之前,即

{"first_name":"A

","last_name":"p

aww","is_admin":

1.00000000000000

0}d47dc0d4e4e22731cc4f2b80b29f5e62

d22c55bf392d2519b39137f1bf97efa7

a7bfdf5d0f47f4515e97cf003fc62b09

d31c4db0fb75e4418d8b0dd8b28a57e6

d65a2c2a3358ea236b383b46a9d41161d47dc0d4e4e22731cc4f2b80b29f5e62d22c55bf392d2519b39137f1bf97efa7a7bfdf5d0f47f4515e97cf003fc62b09d31c4db0fb75e4418d8b0dd8b28a57e6d65a2c2a3358ea236b383b46a9d41161而1.000000000000000=1

![刷题笔记:[蓝帽杯 2021]One Pointer PHP](/medias/featureimages/2.jpg)

![刷题笔记:[PwnThyBytes 2019]Baby_SQL](/medias/featureimages/46.jpg)